セキュリティ対策を検討するにあたってはさまざまな方法があります。

そのうちの一つに「ログ管理」がありますが、セキュリティソフトや対策方法などが目まぐるしく変わっていく中で、昔からある「ログを管理する」といった方法はどの程度必要なのでしょうか。

「ログを収集してもセキュリティ対策にはならないのでは…」

「できればいいと思いますが、正直それ以外の対策の方が重要では…」

そんな声もよく耳にすることがあります。

しかし、ログを適切に取得・管理し、うまく活用できれば、重大な問題が引き起こされる前に未然に対策を行うことができます。さらには、重大なインシデントが起きてしまったとしても、被害を最小限に留めることも可能です。

ログ管理は「直接ウイルスなどを防ぐ」のではなく、「重大なインシデントの予兆が無いか」を精査し「未然に問題の兆候がある内容について対処を行う」ために必要不可欠です。また、問題が起こってしまった後でも、「被害がどれ程までなのか」を調べるうえでも重要な手掛かりとなるのです。

本記事ではそんな「ログ管理」についての一端を解説していきます。

セキュリティ対策にログ管理って有効なの?

ログ管理と聞いたらどんなイメージをされるでしょうか。

「何かインシデントが起きた時に記録を確認するための仕組み」

「事後対策用であって、ランサムウェアなどのマルウェアを防ぐものではない」

そんな話をよく耳にすることがあります。

たしかに、ログにはセキュリティソフトのようにマルウェアを直接防ぐような力はありません。

このためか、ネットワーク機器のセキュリティパッチやOSの最新化、EDR・NDRに力を入れることは多くても、ログを適切に取得し、管理・運用することまで同じように力を入れるケースは少ないように感じます。

しかし、セキュリティ対策の基盤となる重要な仕組みがログ管理なのです。その理由を本章で解説します。

なぜ最新セキュリティでもランサムウェアは防げないのか

ではネットワーク機器のセキュリティパッチやOSの最新化、EDR・NDRを行っていればマルウェアを防げるかといえば、そうでもありません。

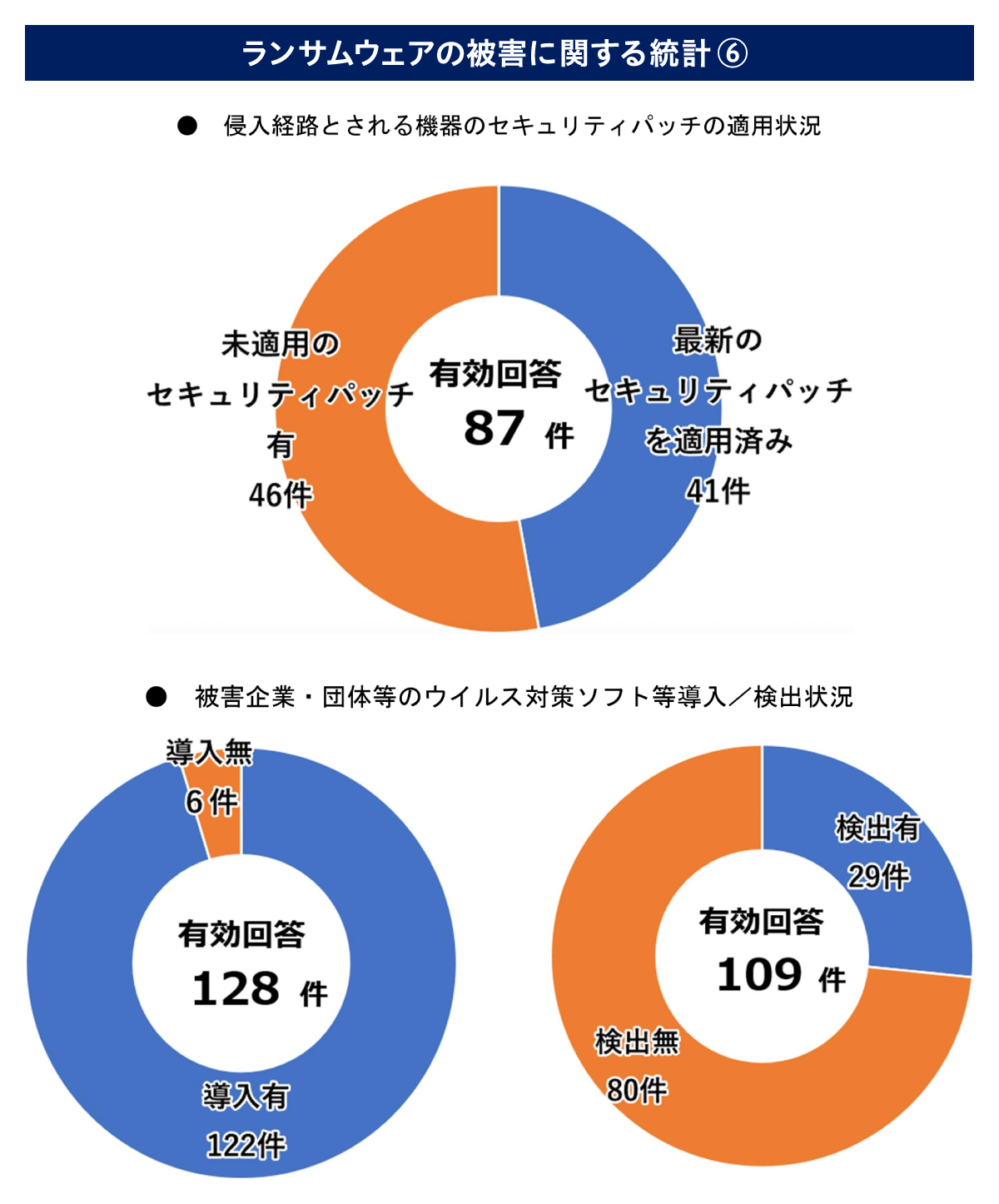

警視庁が発表している「令和6年におけるサイバー空間をめぐる脅威の情勢等について(PDF、12.98MB)」を見てみると、有効回答数の約半数が最新セキュリティパッチを適用していたと回答しています。

また、ウイルス対策ソフトについては、有効回答のほとんどが導入済みであることも分かります。

それでも、ランサムウェアなどに感染してしまうのです。

例えば、NDRなどはネットワークへのファイル大量移動などの兆候について検知できるでしょうが、ネットワーク通信を伴わないローカル完結型の暗号化攻撃などには適さないでしょう。

そのような場合は、EDRでの検知が期待されますが、WindowsですとPowerShellなどの標準搭載のアプリケーションを使用して暗号化が実施されたため、検知できなかったなどのケースも考えられます。

この通り、さまざまな未然防止策を組み合わせても「限りなく防ぐことができる」ことはできても「完全に防ぐ」ことは難しいと考えるのがベターではないでしょうか。

出展 : ランサムウェアの被害に関する統計⑥(資料 P60/PDF P56). 令和6年におけるサイバー空間をめぐる脅威の情勢等について(12.98MB). サイバー空間をめぐる脅威の情勢等|警察庁Webサイト. (参照 2025-11-26)

ログ管理の効果とは?攻撃の「足跡」から被害を最小化する

では、ログ管理をしていれば何が変わるのでしょうか。

冒頭での説明の通り、ログには直接マルウェアを防ぐような力はありません。

ただし、ログを適切に取得しておくことで、次のような情報を保存できます。

- いつ侵入されたのか

- どこから侵入されたのか

- どのアカウントが使用されたのか

- どのファイルが外部へ転送されたのか

近年では、国内外で企業や自治体がランサムウェアに感染してシステムが暗号化され、事業停止や復旧まで数週間を要する事例が相次いでいます。

例えば、2024年に出版・メディア大手の株式会社KADOKAWAがランサムウェアの被害を受け、社内サーバが暗号化されて一部サービスが停止・復旧に時間を要した事例や、2025年にアスクル株式会社がランサムウェアによるサイバー攻撃を受け、通販サービス「ASKUL」「LOHACO」の受注・出荷業務が全面停止し、さらに同社の物流ネットワークに依存していた他企業(小売・流通事業者など)にも影響が波及した事件などがあります。

このように複数の大企業でも業務中断や情報漏えいリスクの顕在化が報告されており、感染すれば企業活動に多大な影響が生じる可能性があります。

復旧までに時間がかかればかかるほど、損失が膨らみますので、早期に復旧させたいのは誰しもが望むことです。

ですが、復旧はそう簡単ではありません。

「バックアップデータは暗号化されていないから、暗号化されたデータを消して復元すればいいだけだ」とよく思われがちですが、それでは復旧にならないからなのです。

一度侵入された環境では、犯人が侵入経路を確立しているため、ファイルを元に戻すだけでは同じ手口で再侵入され、数か月後・数年後に再び攻撃を受ける可能性があります。

また、バックアップから復元したデータがウイルスにより再び暗号化されるといった可能性もあります。

その理由として、以下のような点が不明なためです。

- 侵入に使われた経路が不明である

- 侵入に使われたアカウントが不明である

- ウイルスがいつから仕込まれていたのか不明である

- 実際に持ち去られたデータの内容が不明である

これらの不明点を調査するには犯人の「足跡」を追わないと調査することはできません。

そう、それこそが「ログ」なのです。

ログがあれば復旧が早くなるって本当?

実際にランサムウェアに感染してしまったら、基本的には専門の調査会社などに依頼して被害状況を調査してもらうことになるでしょう。

ただし、調査会社もログが無く、足跡をたどれないのであれば、調査は難航します。

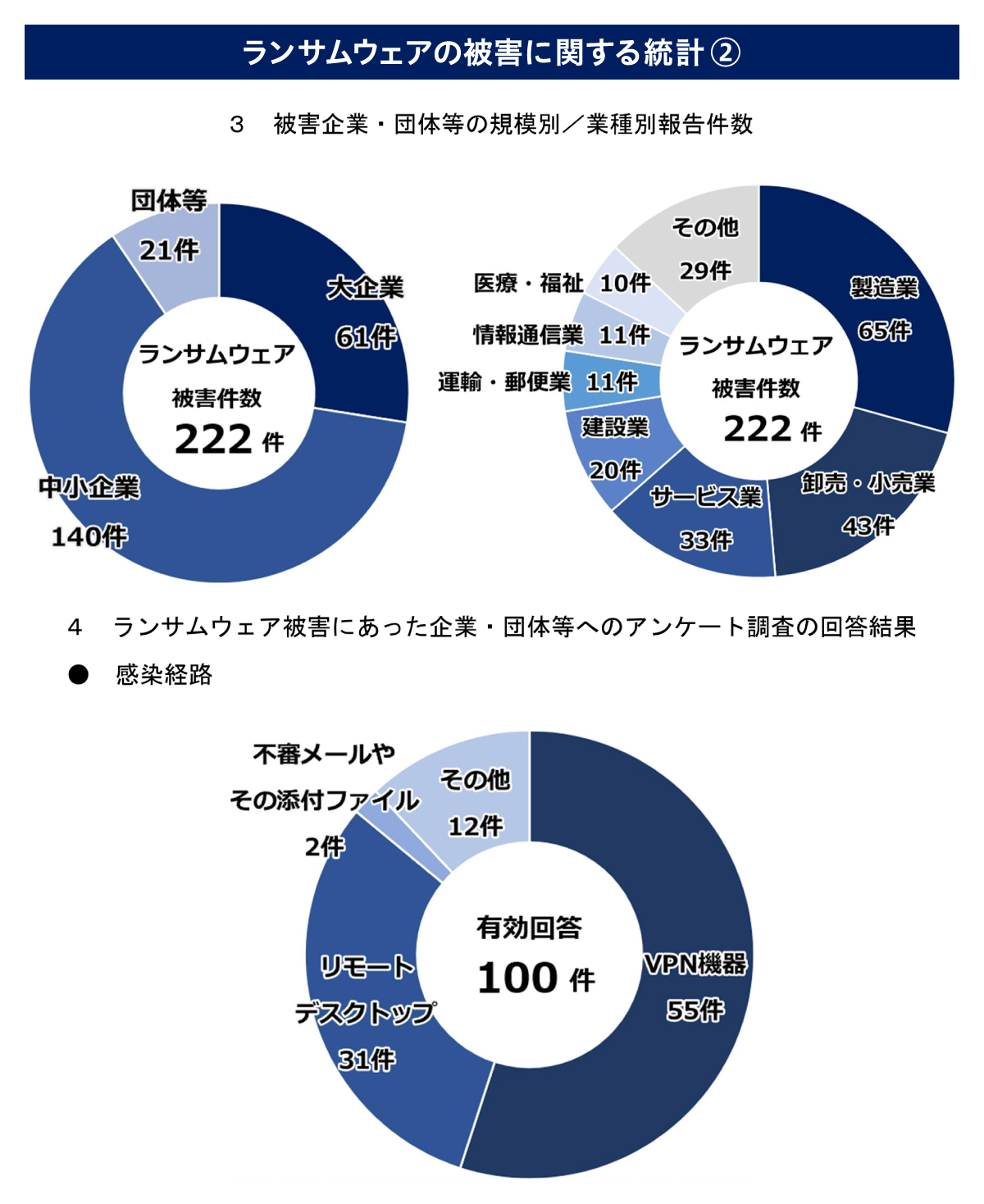

実際に「令和6年におけるサイバー空間をめぐる脅威の情勢等について」の「ランサムウェアの被害に関する統計②」を見ても感染報告数に対し、感染経路への回答数が約半数にとどまるところから、多くのケースで原因を特定しきれていない可能性があると推測されます。

ログを適切に取得し、管理できていれば経路の特定などはスムーズに行われていた可能性が高まります。

これらの調査がスムーズに行われ、原因の特定、対策が取れればとれるほど、早期復旧に近づくといえるでしょう。

出展 : ランサムウェアの被害に関する統計②(資料 P52/PDF P46). 令和6年におけるサイバー空間をめぐる脅威の情勢等について(12.98MB). サイバー空間をめぐる脅威の情勢等|警察庁Webサイト. (参照 2025-11-26)

ログ活用による早期察知が被害を減らす鍵となる

ログには直接マルウェアを防ぐような力はありませんが、活用次第では被害を抑えることも可能です。

例えば、外部からの侵入はVPN装置やルータといった外部に公開されている機器への脆弱性を突いたケースが多く見られます。その際、VPNのログに「存在しないアカウントからの接続失敗」「短時間で複数のパスワード不一致によるログイン失敗」「海外IP帯からのアクセス形跡」などが見つかったらどうでしょう?

まさに外部からの攻撃による初期段階の兆候といえるのではないでしょうか。

その兆候を早期に発見できれば、VPN機器の一時停止を行い、機器のパッチ適用、特定IP帯の接続拒否など、さまざまな対策を行うことができます。

放置すれば侵入につながっていたかもしれない事態でも、ログをもとに不審な兆候を監視し早期に発見できれば、その後の対応は大きく変わってきます。

ログを保管しているから大丈夫!そんな落とし穴にはまりかけていませんか?

ログ取得だけでは不十分:削除・暗号化で利用できない現実

では単純にログを取得・保管していれば大丈夫なのか、という話になりますが、これもそう簡単な話ではありません。

警視庁が発表している「令和6年におけるサイバー空間をめぐる脅威の情勢等について」の「ランサムウェアの被害に関する統計⑦」のデータを見ると、ログのすべてが保全できている割合は約3割となっています。

ログが利用できない原因の7割近くが「犯人による削除」「暗号化」などが占め、ログを取得していたのに実際には利用できなくなってしまうケースも目立っています。

これらから分かる通り、「ただ取得しているだけ」では、いざという時に利用できない可能性があるのです。

そういった事態を想定し、収集したログを適宜クラウドサービスなどの違うネットワークに隔離するなどの対策が必要です。「自社内のネットワークがすべて掌握された」事態を想定し、適切に管理することも求められます。

デフォルト設定だけでは不足?必要なログを取り逃す理由

色々な機器やOS、アプリケーションではデフォルトでログが出力されていることが多いと思います。

例えば、Windowsなどではデフォルトで「イベントログ」として「セキュリティ」や「システム」などのカテゴリで出力され、「イベントビューア」などで閲覧できます。

ただ、Windowsの場合「〇〇アカウントが△△ファイルを消した」などのファイルアクセスに関する記録など、一部のログは標準設定では出力されず、システム設定の変更が必要となるものがあります。

このように、それぞれの対象機器によっては目的のログを出力するために設定を行う必要があるケースがあり、これらが適切に行えていないと実際に必要なログ情報が不足している、という事態も想定されるのです。

ログ管理が重要なのは分かるが、管理・運用は大変…

では、実際にログを収集するとしたらどんなことが考えられるでしょうか。

ネットワーク機器、AD、ファイルサーバ、クライアントPC、本社、支社、海外拠点…。

企業活動の範囲が広がれば広がるほど、必要となる範囲も広がっていきます。

これらを毎日手作業で収集するわけにもいきませんし、収集の仕組みを自前で構築するのは大きな負担になります。

ログ管理ツールで収集・検索・通知を自動化し、運用負荷を軽減

こうした負担を解消する手段として有効なのが、いわゆる「ログ管理ツール」と呼ばれるソフトウェアです。

多くの製品がログの収集、保管先の設定、専用画面での検索、レポート作成、アラート通知など多彩な機能を備えており、企業での導入も広がっています。

ログ管理ツールを導入すれば、一度設定するだけで日々のログ収集が自動化され、運用負荷を大幅に軽減できます。

さらに、収集したログを検索・分析することで、

「ログイン失敗回数が異常に多い」

「通常はアクセスのない時間帯に通信がある」

「データ転送量が急増している」

といった不審な動きを早い段階で把握でき、異常の早期発見にも役立ちます。

ログ管理ツールはどれも同じ?製品ごとの違いと注意点

ログ管理ツールを検索すると実に多くの製品がヒットするでしょう。

海外の大手製品から国内ベンダー製まで幅広く、機能や特徴も製品ごとに異なるため、「どれを導入すべきか」と迷うケースも少なくありません。

もちろん、それぞれにメリット・デメリットが当然あります。

海外大手有名製品の例では、取り込んだログに対して豊富な検索機能や高度な分析機能を備えている一方で、導入コストや運用に必要な人的リソースが大きくなりがちです。

さらに、サポートやマニュアルが英語のみで、日本語対応がないといったケースも想定されます。

国内製品であっても、「WindowsやLinuxは対象だが、ネットワーク機器には非対応」といったように、ログ収集に利用できる対象製品や機能もさまざまです。

日本語対応かどうかだけでなく、自社の環境で必要なログを取得できるかまで含めて検討する必要があるでしょう。

「ALog」は国内製品で使いやすくオプションもサポートも充実

今回、数多い中でも一つご紹介するとしたら、株式会社 網屋が提供する国産ログ管理ツール「ALog」です。

「ALog」は長年にわたり幅広い企業で採用されており、官公庁や金融・製造・物流・通信・飲食サービス・教育機関など、6000以上の企業で採用されています。対応範囲も広く、WindowsやLinuxといったサーバ、Netapp・PowerScaleなどのNAS製品、Oracle・Microsoft SQLなどのデータベース、ネットワーク機器のSyslog、さらにはGoogleWorkspaceやBox、Microsoft 365などのクラウドサービスまで、幅広いログを対象に取り込みの設定を行うことが可能です。

また、機能と比較しても導入にかかるコストが手頃な価格帯であることも魅力です。

「とはいえ、運用には専門知識や工数が必要では…?」

こうした不安に対しては、網屋が提供するセキュリティ運用支援のための「MDRサービス」も展開されています。導入後の分析・レポート作成・検知対応などの運用を包括的に任せることも可能です。

国内ベンダーでもあるため、サポート時に日本語でのサポートが受けられるのも安心できるポイントです。

この際、セキュリティ対策として重要な「ログ管理」をすべてアウトソースし、煩わしい悩みから解放されて自社の事業に社内リソースを集中させるのもいかがでしょうか?

「ALog」の開発・販売元の網屋社との対談も行っていますので、ぜひご参考にしてください。

{網屋と語る|ログマネジメントの重要性とALogのメリット | BAsixs(ベーシックス)}

結論:ログ管理はやっぱり重要です

セキュリティ対策にはログ管理も力を入れましょう

ここまで、ログ管理の重要性について色々とお話しさせていただきました。

当然、ログ管理だけではなくネットワーク機器のセキュリティパッチやOSの最新化、EDR・NDRなどのセキュリティソリューションの導入なども重要です。

しかし同時に、これまでご紹介した通り、ログ管理も他の対策と同様に不可欠なセキュリティ施策の一つです。

日々新しいウイルスや攻撃手法などが登場し、すべてを完全に防ぐことが難しい以上「もし、攻撃が発生した場合にどう対処するか」という視点がリスク管理としてますます重要になってきます。

すべてに万全な対策をしていくことは容易なことではありませんが、今回の内容を通してログ管理が多くのセキュリティ対策と同じレベルで重視すべきものという意識を考えていただけるようになれば幸いです。

Business Architects(ビジネス・アーキテクツ)でもログ管理ソリューション(ALogシリーズ)としてALogの導入支援を行っておりますので、ご検討の際にはぜひ一度お声がけください。